Cyber-menaces & Réputation

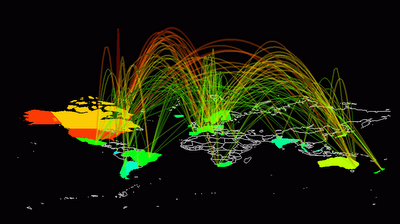

Le Blog du communicant – La moitié de la planète est dorénavant connectée sur le Web social et que nombre d’industries reposent sur les réseaux de télécommunications dématérialisés, le cyberespace est devenu au fil des ans un terrain de d’opération additionnelle pour la plupart des acteurs politiques, économiques, sociaux mais aussi activistes, hackers, truands digitaux et autres charmants profils. Un à un, les paradigmes communicants des marques et des entreprises s’effritent devant cette porosité croissante induite par la connectivité générale et son corollaire, la « dictature de la transparence » selon les termes mêmes du général de brigade Serge Maurice qui commande depuis juillet 2016, le COMSIC basé près de Rennes, une unité de commandement des systèmes et d’informations et de communication (Comsic) de l’Armée de terre.

Le cyberespace, c’est d’abord un état d’esprit particulier

La mise en réseaux constante des internautes à travers le Web, les médias sociaux, les objets connectés (mais aussi le Dark Web et autres zones moins connues) coïncide avec une tendance sociétale, notamment dans les pays occidentaux, où la désagrégation de la confiance entre les autorités traditionnelles et les citoyens ne cesse de se creuser. Depuis des années, le Blog du Communicant en fait d’ailleurs régulièrement état, grâce en particulier au remarquable outil qu’est l’Edelman Trust Barometer qui en est à sa (bientôt) 18ème édition. Or, la rencontre de cette confiance toujours plus ébréchée et cette capacité technologique toujours plus amplifiée à diffuser (ou s’emparer) des données (vraies ou fausses selon l’objectif) a largement modifié les rapports de force entre d’un côté, les institutions, les entreprises, les experts, les médias classiques et de l’autre, de nouveaux agents propagateurs aux visages divers mais bénéficiant d’un regain de confiance supérieur de la part des internautes. Ainsi, fera-t-on plus facilement crédit aux commentaires de Trip Advisor qu’aux critiques de revues spécialisées dans le tourisme ou la gastronomie.

La mise en réseaux constante des internautes à travers le Web, les médias sociaux, les objets connectés (mais aussi le Dark Web et autres zones moins connues) coïncide avec une tendance sociétale, notamment dans les pays occidentaux, où la désagrégation de la confiance entre les autorités traditionnelles et les citoyens ne cesse de se creuser. Depuis des années, le Blog du Communicant en fait d’ailleurs régulièrement état, grâce en particulier au remarquable outil qu’est l’Edelman Trust Barometer qui en est à sa (bientôt) 18ème édition. Or, la rencontre de cette confiance toujours plus ébréchée et cette capacité technologique toujours plus amplifiée à diffuser (ou s’emparer) des données (vraies ou fausses selon l’objectif) a largement modifié les rapports de force entre d’un côté, les institutions, les entreprises, les experts, les médias classiques et de l’autre, de nouveaux agents propagateurs aux visages divers mais bénéficiant d’un regain de confiance supérieur de la part des internautes. Ainsi, fera-t-on plus facilement crédit aux commentaires de Trip Advisor qu’aux critiques de revues spécialisées dans le tourisme ou la gastronomie.

Le bouche-à-oreille d’un quidam multiplié par 100 parvient désormais à être plus impactant que l’avis d’un rapport d’experts. Injuste ou pas, tel est le schéma asymétrique qui s’est immiscé un peu partout. Sans parler en parallèle des croyances ragaillardies par les conspirationnistes et les tenants des théories du complot où l’axiome majeur repose automatiquement sur le concept de « la vérité est ailleurs ». Un des premiers acteurs à avoir parfaitement saisi l’opportunité de ce clivage dans les perceptions du grand public à l’égard des dirigeants est WikiLeaks (relire l’article du blog paru à ce sujet en 2010). Ce regroupement clair-obscur d’activistes, d’as patentés de la technologie s’est fait une spécialité d’aller piocher des infos confidentielles au sein de banques, d’entreprises d’armées ou de partis politiques. Une fois les données sensibles recueillies, elles sont disséminées et deviennent une redoutable arme de guerre réputationnelle. De même, les Paradise Papers, les Lux Leaks et autres fuites massives d’infos secrètes n’auraient pas pu connaître autant d’ampleur sans le concours de la connectivité digitale et des orfèvres en piratage informatique et en cryptologie. Et à ceux qui pensent encore pouvoir passer à travers les mailles de cette philosophie activiste particulière, le général Maurice cite l’exemple du géant du BTP Vinci. Mis en cause par des ONG liées à des activistes pour son non-respect des Droits de l’homme sur les chantiers de la Coupe du Monde de football 2022 au Qatar, de faux communiqués de presse associés à un faux site Vinci.fr ont été massivement expédiés aux agences de presse. Reuters est tombé dans le panneau et a publié une dépêche. Le cours de l’action Vinci a aussitôt chuté de 14% et mettra ensuite deux semaines à revenir à son niveau antérieur malgré des démentis rapides.

Des réseaux et des failles

Aux yeux du militaire largement rompu aux conflits numériques que le Comsic surveille au grain, trop nombreuses sont encore les organisations à disposer d’une culture Web déficiente. Ce qui les conduit bien souvent à minorer les risques, sous-investir en ressources humaines, techniques et budgétaires … jusqu’au jour où la catastrophe survient. Souvenez-vous du piratage gigantesque de Yahoo il y a quelques années ! Acteur pourtant placé mieux que quiconque pour embrasser cette dimension, le pionnier du Web s’est proprement fait dévaliser ses données avant de l’admettre piteusement des années plus tard et de finalement disparaître de la scène industrielle, la marque étant tellement discréditée (même si d’autres critères expliquent aussi la chute de Yahoo).

Aux yeux du militaire largement rompu aux conflits numériques que le Comsic surveille au grain, trop nombreuses sont encore les organisations à disposer d’une culture Web déficiente. Ce qui les conduit bien souvent à minorer les risques, sous-investir en ressources humaines, techniques et budgétaires … jusqu’au jour où la catastrophe survient. Souvenez-vous du piratage gigantesque de Yahoo il y a quelques années ! Acteur pourtant placé mieux que quiconque pour embrasser cette dimension, le pionnier du Web s’est proprement fait dévaliser ses données avant de l’admettre piteusement des années plus tard et de finalement disparaître de la scène industrielle, la marque étant tellement discréditée (même si d’autres critères expliquent aussi la chute de Yahoo).

Ceci d’autant plus que les cybermenaces se sophistiquent à mesure que le Web et ses usages grandissent. Au début des années 2000, les piratages de jeux et les virus malveillants dans les fichiers informatiques et les messageries électroniques étaient légion et avaient l’art de paralyser un temps le réseau d’une entreprise. En 2007, c’est carrément à des représailles digitales que l’Estonie, pays ultra-connecté, a dû faire face pour avoir osé déboulonner des symboles de l’ancienne puissance coloniale soviétique. En 2014, le général Maurice évoque la campagne de Crimée où les systèmes de guidage des missiles ukrainiens avaient été piratés par leurs adversaires et possédaient du coup une balistique défaillante ! L’année suivante, ce sont des sites et des pages Facebook de l’OSCE qui ont été défacées avec de fausses informations. Plus les réseaux se parlent, plus les failles potentielles se multiplient. N’importe qui peut en subir les frais techniques mais aussi réputationnels. Imaginez par exemple une poupée connectée (objet en vogue au pied des sapins de Noël) qui est hackée par un petit malin qui lui fait alors tenir des propos scabreux et choquants pour l’enfant et déclenche ainsi une crise à la clé pour le fabricant du jouet.

Réel et virtuel sont à appréhender comme un tout.

Directeur d’Aeneas Conseil et Sécurité, Serge Lopoukhine est familier de l’intelligence économique. Avec l’avènement des technologies numériques, il est au premier rang pour constater que le risque n’est plus un épiphénomène médiatique ou réservé à une catégorie d’acteurs comme l’armement, l’espionnage et autres secteurs discrets. Pour 2016, il mentionne le chiffre de 4500 attaques cyber en France soit une moyenne de 2,2 par jour. Certaines sont vite repérées et jugulées mais d’autres peuvent avoir une onde tellurique puissante tant les outils à disposition relèvent désormais de l’inventaire à la Prévert (bien que les petits noms n’aient rien de francophones !) : botnets, malwares, ransomwares, vers, spywares, sockpuppets, DDOS, astroturfing et la liste est loin d’être close.

Directeur d’Aeneas Conseil et Sécurité, Serge Lopoukhine est familier de l’intelligence économique. Avec l’avènement des technologies numériques, il est au premier rang pour constater que le risque n’est plus un épiphénomène médiatique ou réservé à une catégorie d’acteurs comme l’armement, l’espionnage et autres secteurs discrets. Pour 2016, il mentionne le chiffre de 4500 attaques cyber en France soit une moyenne de 2,2 par jour. Certaines sont vite repérées et jugulées mais d’autres peuvent avoir une onde tellurique puissante tant les outils à disposition relèvent désormais de l’inventaire à la Prévert (bien que les petits noms n’aient rien de francophones !) : botnets, malwares, ransomwares, vers, spywares, sockpuppets, DDOS, astroturfing et la liste est loin d’être close.

Mais la technologie n’est souvent que le marteau guidé par des mains plus ou moins malveillantes et ciblées. Des mains qui tapent de moins en moins au hasard et avec le concours de relais structurés cette fois bien humains pour mener l’attaque en règle. En 2016, l’hébergeur Web français OVH avait ainsi subi la plus grave attaque de déni de service jamais enregistrée pour faire tomber ses infrastructures et par ricochets provoquer nombre d’impacts pour les clients sous contrat avec OVH.

Pour les deux experts de la conférence, il ne s’agit pas de céder à la psychose mais plus clairement d’intégrer une anticipation plus poussée des risques de ce type qui dépassent le simple cadre du câble informatique débranché. Cela passe notamment par des approches directement inspirées des univers militaires qui ont l’habitude d’évoluer sur des terrains de bataille virtuels mais aux effets bien réels. A cet égard, le général Maurice souligne l’objectif de l’Armée de Terre : disposer de 2600 combattants en 2019, 600 experts à la Direction Générale de l’Armée et 4400 réservistes spécialisés pouvant renforcer si besoin. Les entreprises n’ont certes pas forcément besoin de lever en masse de telles armées mais elles doivent se poser des questions essentielles pour Serge Lopoukhine comme déterminer et veiller en permanence sur son écosystème pour savoir qui peut nuire, sur quels motifs potentiels et quels sont les points critiques de l’entreprise. Car, aussi étonnant que cela puisse paraître dans ce pugilat numérique, la première clé d’entrée est souvent … un humain ! Que ce soit par erreur, esprit de vengeance, convictions personnelles atteintes par l’entreprise, appât du gain, les raisons peuvent être variées. Cependant, quelles qu’elles soient, l’impact réputationnel peut lui se doubler d’une facture douloureuse et parfois létale. Et les communicants font dorénavant partie intégrante de ces enjeux à relever.